Prirodno je da su kompanije zabrinute za bezbednost svojih podataka na Cloud infrastrukturi, ali nije i logično jer, većina komunikacije i naših podataka već se nalazi na sličnim lokacijama već preko decenije a često i ne razmišljamo o tome.

3DEXPERIENCE Cloud Platforma je vaša najbezbednija opcija!

Kada govorimo o poslovnim podacima stvar je još jasnija - Cloud je bezbedniji za vaš biznis! Jednostavno, izazovi bezbednosti podataka su takvi da je neophodno kontantno investiranje i praćenje novih rizika na nivou koji je teško isplativ za bilo koju kompaniju kojoj to nije uža specijalnost ili osnovni poslovni model. Nije moguće da posedujete odgovarajuću infrastrukturu, obučene stručnjake koji će se 24/7 baviti bezbednošću vaših podataka, uz odgvarajuće fizičko-tehničko obezbeđenje samih lokacija sa serverskom infrastrukturom.

Zanimljiva činjenica je i da smo za ovih nekoliko godina 3DEXPERIENCE Cloud implementacija u Srbiji već imali slučaj da su svi klasični podaci jedne poznate domaće kompanije bili zaključani od strane hakera uz zahtev za isplatom/otkupom za pozamašnu sumu, a da su u istom napadu jedini odoleli podaci koji su u toku implementacije bili preseljeni na 3DEXPERIENCE platformu.

Ukoliko vas zanima više detalja na ovoj stranici možete naći sertifikate i Dassault Systemes dokumentaciju za preuzimanje sa više informacija o konkretnim koracima i šta tačno podrazumeva zaštita podataka u cloud-u.

(re)Sertifikati za bezbednost podataka

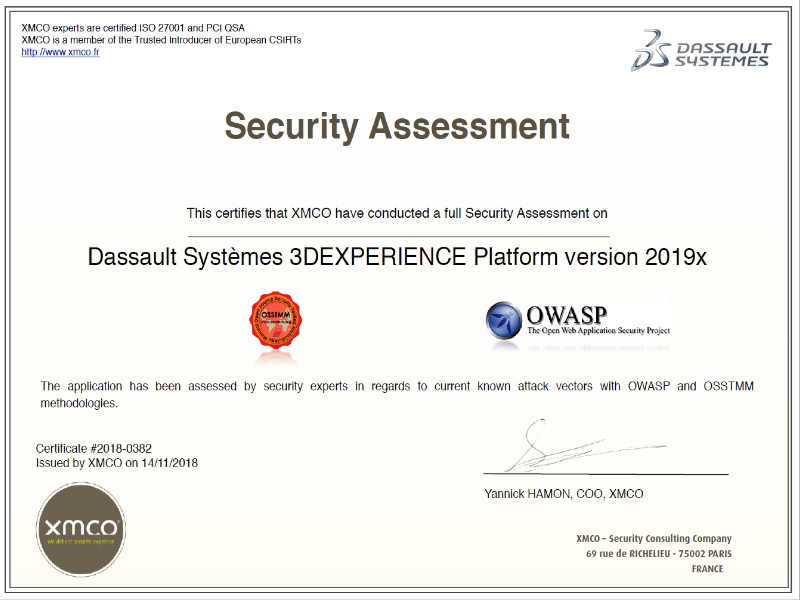

XMCO sertifikat

#2018-0382

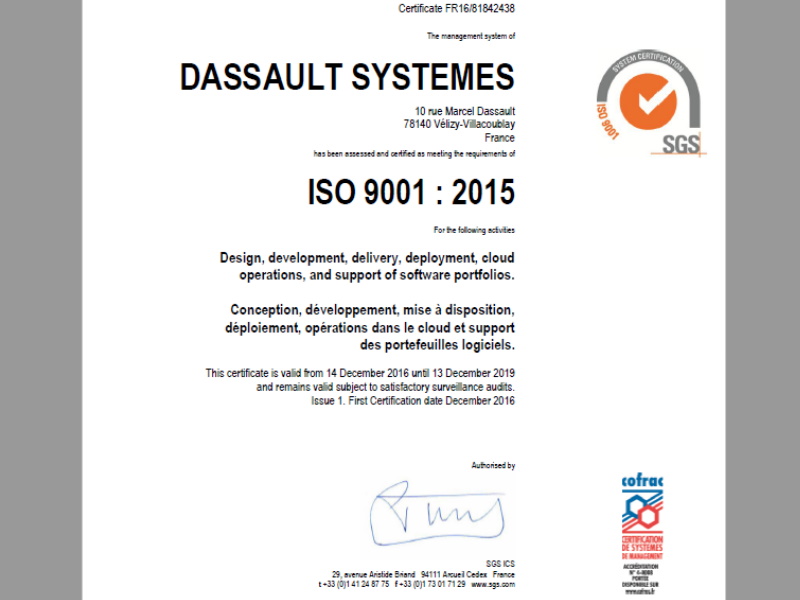

ISO sertifikat

FR16/81842438

Koncept "Security in Depth"

3DEXPERIENCE Platform prati nekoliko nezavisnih industrijskih standarda i dobrih praksi sa posebnom pažnjom na:

ISO 2700x standarde (naročito: Implementation Guide ISO 27002)

NIST 800 series

OWASP methodologies

CobIT framework

Internet sigurnost

Postoji nekoliko bezbednosnih nivoa koji obezbeđuju da Platforma dozvoljava samo određeni internet saobraćaj i aktivnosti:

svi upiti preko interneta su filtrirani nezavisnim mehanizmima

hosting je dovoljno razvijen i moćan da može da se odbrani od DDoS napada

bezbedni kanali komunikacije između hostinga i korisnika

Bezbednost svih aplikacija

Svaka aplikacija 3DEXPERIENCE platforme takođe se razvija u skladu sa svim preporukama o bezbednosti. Sam kod prati najbolje prakse i preporuke industrije i biva podvrgnut dvostrukoj analizi (interna i eksterna).

Ovde je naročit fokus na OWASP pretnje (više o tome u dokumentu na linku ispod).

Bezbednost Cloud infrastrukture

Poseban set rešenja rešava bezbednost vaših podaka na samoj cloud infrastrukturi. Pored kontrole saobraćaja (firewalls), svaki korisnik radi na instancama koje su nezavisne od drugih sistema. Time se sprečava unakrsni pristup podacima a isti princip koristi se i za same aplikacije na platformi.

Naravno, sve to prati odgovarajuća struktura cloud okruženja koja neke standardne zlonamerne tehnike čin neizvodnjivim (sniffing, IP spoofing, itd).

Bezbednost virtuelnih sistema

Virtuelizovani sistemi na kojima stoje podaci i rade aplikacije su detaljno testirani pre objavljivanja. Ovakav pristup nastavlja se i nakon objave.

Pored osnovnih aktivnosti održavanja nivoa bezbednosti (system patching, services review), Dassault Systems rutinski sprovodi simulacije napada gde se proverava integritet sistema, kao i reakcije operativnih timova.

Fizičko-tehničko obezbeđenje

Podaci korisnika 3DEXPERIENCE platforme nalaze se u data-centrima na "nepoznatim" lokacijama kojima pristup ima samo autorizovano osoblje.

Svi podizvođači, serviseri i posetioci imaju pratnju autorizovanog osoblja u svakom trenutku.

Svaki fizički pristup data centrima se beleži, kontroliše i podaci o tome se čuvaju.

Sami podaci stoje na kvalitetnom hardveru, sa obezbeđenom infrastrukturom i procedurama bekapa i vraćanja podataka.

Bezbednosni testovi i verifikacije

Dassault Systèmes R&D i Information Security timovi zaduženi su za bezbednost vaših podataka. Oni blisko sarađuju kako bi identifikovali i rešili sve potencijalne slabe tačke.

Zatim se rade i nezavisni testovi najmanje jednom godišnje koji se posebno fokusiraju na svaku veću promenu na platformi koja se dešava u međuvremenu. Ovi testovi na svaki način pokušavaju da prodru kroz infrastrukturu kako bi to dešavalo i u realnim scenarijima potencijalnih pretnji.

Sve ove aktivnosti se pažljivo planiraju i izvršavaju kao deo globalne ciklične provere svih elemenata bezbednosti.

Pored mehanizama koji osiguravaju bezbednost same platforme, postoji i ceo niz procedura kojima se obezbeđuju funkcionalnosti platforme, odnosno kontrola korisničkog pristupa za svakog od klijenata i jednostavna dodela pristupa članovima tima od strane admina.

Na kraju, pristup aplikacijama je moguć tek nakon što je potvrđena odgovarajuća licenca čime se minimizira prostor za moguće napade. TLS mehanizmi obezbeđuju sigurnu povezanost uz otklanjanje rizika kao što su "eavesdropping" ili "Man-in-the-Middle" napadi.

Rečnik i objašnjenja pojmova u pitanjima bezbednosti infrastrukture na oblaku (Engleski)

Causal analysis - A process improvement technique which seeks to define the causes and relationships of these causes following the discovery of a defect.

OWASP (Open Web Application Security Project) – a security organization that sets standards for application security and specifically issues a list of the most critical vulnerabilities in web applications. Widely recognized as the “gold standard” for web security.

DDoS (Distributed Denial of Service) - An attack in which a very large number of requests from many sources are made against an attacked system. The objective is to cause that system to become unresponsive while trying to process them all at the same time.

Eavesdropping, network sniffing - The act of intercepting data traffic for malicious analysis and reuse. This attack can rely on Man-in-the-Middle techniques (see below) or make use of specific network configurations which allow traffic intended to be contained between two systems (usually a client and a server) to be intercepted by a malicious entity.

IP spoofing is a hacking technique where the real network address of the attacker is modified so that the target system is led to believe that the traffic comes from a trusted machine.

Man-in-the-Middle attack - An attack in which a malicious host is placed on the communication path between a legitimate client and a legitimate server. This malicious host will try to capture the traffic before passing it to the legitimate recipient in a transparent way. The captured data can then be analysed later for malicious purposes.

Network reconnaissance - Hacking techniques to discover the topology of the target network, systems and services. Allows the planning and structure of later attacks.

Vulnerability cascading - A design and implementation flaw where a single issue on a system reverberates on other security layers.

XSS - A family of attacks on applications that exploiting flaws in how access controls are handled, which have been introduced by insecure coding methodologies.

Penetration testing - An exhaustive set of security tests where hacking activities are carried out against a system in the same way a hacker would.

Secure coding - A subset of rules, methodologies and frameworks aimed at avoiding the introduction of vulnerabilities into web applications. Strongly linked with OWASP standards.

Security in Depth - A security concept where the protection of information relies on sets of independent mechanisms. A breach of any one mechanism does not impact the others, or make it easier to defeat them.

System patching - The assurance that all components of the system are up to date with the recommendations of the vendors.

TLS - An encrypted channel for network communication, which allows for secure communications over insecure media such as Internet.

Bezbednost podataka na Cloud-u - 3DEXPERIENCE Platforma